Dicas do Proxmox VE!

Como proteger a sessão SSH entre o cluster de servidores Proxmox VE?

É uma boa prática criar redes separadas para serviços diferentes ao executar clusters Proxmox VE.

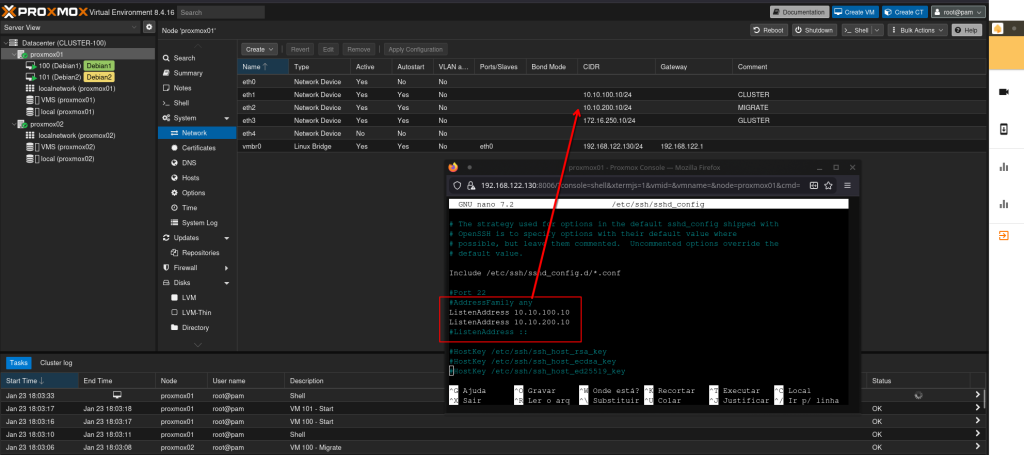

Aqui eu tenho 3 redes diferentes:

1 – 10.10.100.0/24 – esta é a rede do cluster. Todo o tráfego corosync e heartbeat está nesta NIC. Poderia ser um vínculo, que terá redundância e dará mais largura de banda.

2 – 10.10.200.0/24 – esta é a rede utilizada para migrar VM entre servidores. Novamente, poderia ser um vínculo, que terá redundância e dará mais largura de banda.

3 – Essa rede é exclusiva para o GlusterFS.

Agora, esses dois IPs – 10.10.100.0/24 e 10.10.200.0/24 – usam SSH para verificar corosync, heartbeat e para migrar.

Então, em vez disso, deixe este SSH como 0.0.0.0, o que significa aberto para a Internet, é mais fácil editar o arquivo /etc/ssh/sshd_config e adicionar duas linhas de ListenAddress usando esses IP da rede Cluster e Migrate.

Agora, o SSH permanece bloqueado e não é mais uma violação de segurança.

Você também pode usar o Proxmox VE Firewall para filtrar essas portas.

Essa é a beleza: o código aberto permite usar outras soluções para fazer coisas diferentes com os mesmos resultados.

Espero que você goste.

0 comentário